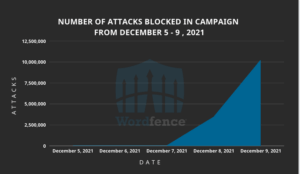

2021 年 12 月 9 日,我们的威胁情报团队注意到针对漏洞的攻击急剧增加,这些漏洞使攻击者可以在易受攻击的站点上更新任意选项。这导致我们进行了一项调查,该调查发现针对超过 100 万个 WordPress 网站的主动攻击。在过去 36 小时内,Wordfence 网络阻止了超过 1370 万次攻击,这些攻击针对四个不同的插件和多个wordpress框架主题,跨越超过 160 万个站点,来自超过 16,000 个不同的 IP 地址。

Wordfence 高级用户受到保护,免受针对所有这些漏洞的任何攻击尝试。Wordfence 免费用户受到保护,免受针对所有漏洞的攻击,但最近在 PublishPress Capabilities 中披露的漏洞除外。Wordfence Premium 用户于 2021 年 12 月 6 日收到了针对 PublishPress Capabilities 中未经身份验证的任意选项更新漏洞的防火墙规则,免费版 Wordfence 的网站将于 2022 年 1 月 6 日收到防火墙规则。

分析攻击数据

攻击者的目标是 4 个具有未经身份验证的任意选项更新漏洞的插件。这四个插件包括自 2018 年 11 月 12 日起已修补的 Kiwi Social Share、自 2021 年 8 月 23 日起已修补的WordPress Automatic 和 Pinterest Automatic,以及最近于 2021 年 12 月 6 日修补的 PublishPress Capabilities此外,他们还针对各种 Epsilon 框架主题中的函数注入漏洞,试图更新任意选项。

在大多数情况下,攻击者将users_can_register选项更新为启用并将default_role选项设置为“administrator”。这使得攻击者可以在任何站点上注册为有效接管站点的管理员。

我们的攻击数据表明,在 2021 年 12 月 8 日之前,攻击者几乎没有针对任何这些漏洞的活动。这使我们相信,最近在 PublishPress Capabilities 中修补的漏洞可能已引发攻击者将各种任意选项更新漏洞作为攻击目标的一部分,一场大规模的运动。

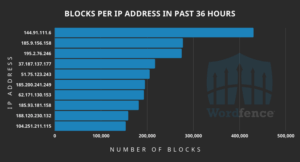

过去 36 小时内排名前 10 位的攻击 IP 包括:

144.91.111.6 185.9.156.158 195.2.76.246 37.187.137.177 51.75.123.243 185.200.241.249 62.171.130.153 185.93.181.158 188.120.230.132 104.251.211.115

144.91.111.6 发起了 430,067 次攻击。

185.9.156.158 发起了 277,111 次攻击。

195.2.76.246 发起了 274,574 次攻击。

37.187.137.177 发起了 216,888 次攻击。

51.75.123.243 发起了 205,143 次攻击。

185.200.241.249 发起了 194,979 次攻击。

62.171.130.153 发起了 192,778 次攻击。

185.93.181.158 发起了 181,508 次攻击。

188.120.230.132 发起了 158,873 次攻击。

104.251.211.115 发起了 153,350 次攻击。

如何保护我的网站?

由于这些漏洞的严重性以及针对它们的大规模活动,确保您的网站免受危害非常重要。如果您的站点运行Wordfence Premium,那么它已经受到保护,可以防止针对任何这些漏洞的任何攻击尝试。如果您的站点运行的是 Wordfence 免费版本,则它可以免受针对任何漏洞的任何攻击,但最近在 PublishPress Capabilities 中修补的漏洞除外。运行 Wordfence Free 的网站将在 2022 年 1 月 6 日收到 PublishPress Capabilities 的防火墙规则,也就是 Wordfence Premium 用户之后的 30 天。

无论 Wordfence 提供何种保护,强烈建议运行这些插件或主题之一的站点更新到修补版本。我们有下面概述的每个产品的受影响版本。请确保您的站点运行的版本高于列出的任何站点。只需更新插件和主题即可确保您的站点免受针对这些漏洞的任何攻击的危害。

以下是受影响的插件及其版本:

- PublishPress Capabilities <= 2.3

- Kiwi Social Plugin <= 2.0.10

- Pinterest Automatic <= 4.14.3

- WordPress Automatic <= 3.53.2

以下是受影响的wordpress主题版本:

- Shapely <=1.2.8

- NewsMag <=2.4.1

- Activello <=1.4.1

- Illdy <=2.1.6

- Allegiant <=1.2.5

- Newspaper X <=1.3.1

- Pixova Lite <=2.0.6

- Brilliance <=1.2.9

- MedZone Lite <=1.2.5

- Regina Lite <=2.0.5

- Transcend <=1.1.9

- Affluent <1.1.0

- Bonkers <=1.0.5

- Antreas <=1.0.6

- NatureMag Lite – 没有已知补丁。建议从站点卸载

如何知道我的网站是否已被感染,我该怎么办?

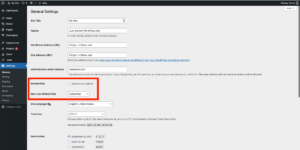

如前所述,在大多数情况下,攻击者将users_can_register选项更新为启用并将default_role选项设置为“administrator”。

要确定站点是否受到这些漏洞的危害,建议查看站点上的用户列表是否存在任何未经授权的新用户。如果该站点运行的是四个插件或主题中的任何一个,并且存在非法用户帐户,则该站点很可能是通过这些插件之一受到攻击的,请立即删除检测到的非法用户。

检查站点的设置并确保它们已恢复到原始状态。您可以通过访问 http://examplesite[.]com/wp-admin/options-general.php 页面找到这些设置。请确保将“Membership”设置正确设置为启用或禁用,并确认“新用户默认角色”设置是否正确,确定不要将“administrator”用于新的用户默认角色,因为这将会导致不可避免的站点攻击。

请升级以上插件或者主题到最新版本, 安装wordfence或者其他插件加强防护。

请查看此使用Wordfence清理被黑站点的指南,以在确定入侵向量并解决当前问题后完成站点清理。如果没有扫描和清理整个站点以确保没有额外的后门,攻击者就有可能重新获得对该站点的访问权限。

如果您需要帮助清理因这些插件之一遭受攻击的站点,我们建议您使用Wordfence付费版清理服务来帮助您的站点重新上线。

结论

在今天的帖子中,我们详细介绍了针对各种插件和主题的主动攻击活动,这些活动使攻击者可以通过使用任意选项更新来有效地接管易受攻击的站点。我们强烈建议确保您的所有站点都已更新为插件和主题的修补版本。

来源: https://www.wordfence.com/blog/2021/12/massive-wordpress-attack-campaign/

转载请注明:拈花古佛 » PublishPress Capabilities漏洞致160万个WordPress网站遭受攻击